Apa itu cyber espionage?

Cyber espionage (cyberespionage) adalah jenis serangan siber yang dilakukan oleh hacker dengan tujuan jahat terhadap organisasi bisnis atau entitas pemerintahan. Tujuan utama dari cyber espionage, yang juga dikenal sebagai cyber spying, adalah memberikan akses informasi kepada penyerang sehingga mereka mendapatkan keuntungan kompetitif atas perusahaan atau pemerintah lain.

Dalam media, istilah cyber espionage sering merujuk pada advanced persistent threats (APT) yang diluncurkan oleh satu negara terhadap negara lain untuk keuntungan politik. Jika motif serangan tidak hanya politik tapi juga finansial, maka serangan siber tersebut dikategorikan sebagai economic espionage.

Pelaku cyber espionage biasanya berusaha bertahan di dalam environment IT korban dalam jangka waktu lama tanpa terdeteksi. Karena itu, serangan jenis ini umumnya kompleks dan membutuhkan biaya besar untuk dilancarkan.

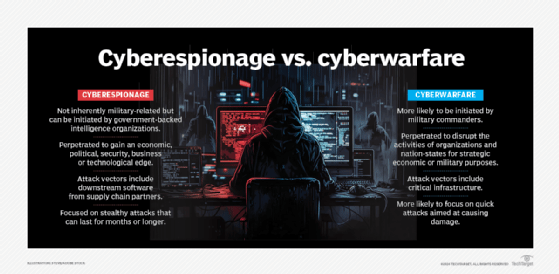

Apa perbedaan antara cyber espionage dan cyberwarfare?

Istilah cyber espionage dan cyberwarfare terdengar mirip, tetapi sebenarnya berbeda. Perbedaan terbesar adalah: tujuan utama cyberwarfare adalah mengganggu aktivitas sebuah negara, sedangkan tujuan utama cyber espionage adalah tetap tersembunyi selama mungkin untuk mengumpulkan intelijen sebanyak-banyaknya.

Meskipun berbeda, cyber espionage dan cyberwarfare sering digunakan secara bersamaan. Misalnya, cyber espionage bisa digunakan untuk mengumpulkan intelijen yang nantinya membantu sebuah negara mempersiapkan perang fisik maupun perang siber.

Apa saja target dari cyber espionage?

Setiap pemerintah atau korporasi besar bisa menjadi target serangan cyber espionage. Beberapa target yang paling umum antara lain Amerika Serikat, Korea Selatan, Jepang, Rusia, Tiongkok, dan Inggris. Menurut U.S. Department of Homeland Security, beberapa negara yang paling siap menghadapi serangan siber termasuk — tapi tidak terbatas pada — Kanada, Amerika Serikat, Brasil, dan Jerman.

Apa saja taktik dalam cyber espionage?

Taktik dalam cyber espionage sangat bervariasi, di antaranya:

- Mengeksploitasi celah keamanan pada website atau browser.

- Email spear phishing yang dirancang untuk meningkatkan hak akses penyerang di jaringan korban.

- Supply chain attack yang menargetkan mitra bisnis dari target utama.

- Penggunaan malware, Trojan, dan worm.

- Menyisipkan infeksi pada update software pihak ketiga yang umum digunakan.

Bagaimana cara mencegah cyber espionage dan melindungi data?

Meskipun tidak semua perusahaan berisiko tinggi menjadi target serangan negara, individu dalam perusahaan pesaing juga bisa melakukan cyber espionage. Untuk melindungi data dan mencegah cyber espionage, organisasi bisa melakukan langkah-langkah berikut:

- Mengenali teknik-teknik yang biasa digunakan dalam serangan cyber espionage untuk mendapatkan baseline perlindungan.

- Melakukan monitoring sistem untuk mendeteksi perilaku mencurigakan. Tools keamanan bisa membantu menandai aktivitas abnormal untuk investigasi lebih lanjut.

- Memastikan infrastruktur kritis memiliki kontrol keamanan yang memadai.

- Menerapkan kebijakan keamanan data, termasuk access control.

- Menambal kerentanan yang sudah diketahui.

- Melakukan verifikasi keamanan pada software pihak ketiga.

- Membuat kebijakan keamanan siber yang mencakup prosedur dan mitigasi risiko.

- Membangun rencana incident response.

- Mengedukasi karyawan mengenai kebijakan keamanan, termasuk cara menghindari email mencurigakan dengan tautan atau lampiran dokumen.

- Menerapkan kebijakan manajemen password yang mewajibkan pengguna mengganti password secara berkala.

- Memantau data yang boleh disimpan pada perangkat mobile, khususnya di lingkungan bring your own device (BYOD).

Contoh serangan cyber espionage

Pada tahun 2020, organisasi dan lembaga pemerintah di Amerika Serikat menjadi target serangan siber berskala negara. Peneliti keamanan menemukan adanya backdoor dalam produk manajemen IT populer dari SolarWinds.

FireEye, salah satu dari 300.000 pelanggan SolarWinds, mengungkapkan bahwa serangan berskala negara yang mereka alami merupakan hasil dari supply chain attack besar terhadap SolarWinds. Penyerang mendapatkan akses ke korban melalui update software Orion (alat monitoring dan manajemen IT SolarWinds) yang sudah terinfeksi. Sekitar 18.000 pelanggan SolarWinds terdampak, termasuk berbagai lembaga pemerintah AS. Beberapa media melaporkan bahwa APT29, grup hacker Rusia yang juga dikenal sebagai Cozy Bear, berada di balik serangan SolarWinds.

Sebelumnya, Cozy Bear pernah menyerang Norwegian Police Security Service pada 2017 dengan mencoba melakukan spear phishing terhadap email sembilan pengguna, yang tersebar di Kementerian Pertahanan, Kementerian Luar Negeri, dan Partai Buruh.

Pada tahun yang sama, Cozy Bear bersama grup lain, Fancy Bear, berulang kali mencoba meretas kementerian di Belanda dan Ministry of General Affairs. Tujuannya adalah mencuri informasi sensitif terkait dokumen pemerintah.

Korea Utara juga terlibat dalam sejumlah serangan cyber espionage terhadap negara seperti Korea Selatan, Jepang, dan Vietnam.

Pada 2014, Korea Utara bertanggung jawab atas serangan bersponsor negara terhadap Sony Pictures. Serangan ini menggunakan malware dan worm berbasis Server Message Block. Penyelidik AS percaya bahwa pelaku economic espionage ini menghabiskan waktu dua bulan untuk menyalin file penting, dan menargetkan Sony sebagai percobaan untuk serangan cyber espionage politik di masa depan.