Apa itu network segmentation?

Network segmentation atau segmentasi jaringan adalah desain arsitektur jaringan yang membagi sebuah jaringan besar menjadi beberapa segmen kecil (subnet), di mana masing-masing segmen bekerja layaknya jaringan independen. Prinsip kerjanya adalah dengan mengatur arus lalu lintas data (traffic) di dalam jaringan. Traffic ini bisa dibatasi berdasarkan lokasi, jenis data, sumber, dan tujuan, serta arah pergerakannya.

Beberapa alasan kenapa network segmentation digunakan antara lain:

- Jaringan yang terlalu besar bisa dipecah menjadi bagian-bagian kecil yang lebih gampang dikelola.

- Admin jaringan bisa bikin kebijakan yang lebih spesifik dan terpisah untuk tiap subnet.

- Arus lalu lintas antar subnet bisa dikendalikan dan dibatasi sesuai kebutuhan.

- Mengurangi kemacetan akses pengguna di bagian lain dari jaringan.

- Meningkatkan keamanan dengan membatasi penyebaran serangan siber agar hanya berdampak di satu segmen saja.

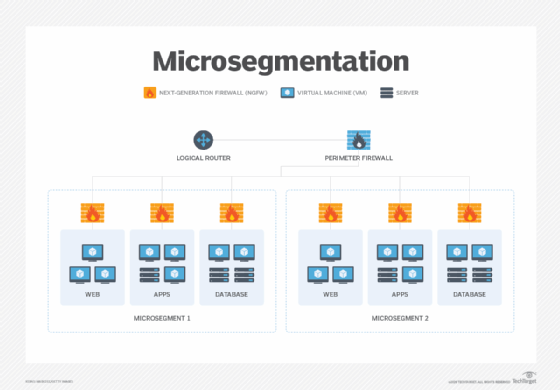

Jangan sampai bingung antara microsegmentation dengan network segmentation biasa, ya. Microsegmentation itu lebih ke pengamanan spesifik pada level workload untuk membatasi komunikasi horizontal (east-west). Ada beberapa perbedaan utama di antara keduanya, misalnya:

- Network segmentation mencakup bagian besar jaringan, sedangkan microsegmentation bisa sampai level perangkat (cocok buat IoT atau edge devices).

- Network segmentation lebih ke hardware fisik, sedangkan microsegmentation jalan di jaringan virtual.

- Kebijakan di network segmentation lebih umum, sedangkan microsegmentation jauh lebih rinci.

- Network segmentation itu berbasis hardware, sedangkan microsegmentation umumnya berbasis software.

- Network segmentation membatasi traffic vertikal (north-south), sementara microsegmentation membatasi traffic horizontal (east-west).

Bagaimana cara kerja network segmentation?

Network segmentation membagi jaringan ke dalam beberapa zona, dan tiap zona dikelola secara terpisah. Ini termasuk pengaturan arus lalu lintas (traffic) yang diperbolehkan masuk atau keluar dari zona tersebut, serta penerapan protokol keamanan untuk menjaga kepatuhan dan perlindungan data di tiap zona.

Tiap segmen punya hardware khusus supaya tidak saling terhubung secara langsung, dan hanya pengguna yang punya kredensial tertentu yang boleh mengakses sistem di dalamnya. Aturan koneksi antar subnet diatur lewat konfigurasi jaringan agar pengguna, layanan, dan perangkat bisa saling terkoneksi sesuai izin yang sudah ditentukan.

Jenis-jenis network segmentation

Ada dua jenis segmentasi jaringan: fisik dan virtual.

Segmentasi fisik pakai hardware khusus untuk membentuk segmen. Ini adalah metode paling aman tapi juga paling sulit untuk dikelola. Disebut juga perimeter-based segmentation, di mana setiap segmen harus punya koneksi internet sendiri, kabel sendiri, dan firewall sendiri. Metode ini mengandalkan prinsip “percaya apa yang ada di dalam, curiga pada yang di luar”. Tapi kelemahannya, begitu hacker tembus firewall, mereka bisa bebas bergerak di dalam jaringan.

Model kepercayaan seperti itu sekarang kurang cocok, apalagi karena jumlah perangkat (endpoint) makin banyak dan beragam. Makanya, sekarang virtualisasi jaringan makin diminati. Implementasinya lebih mudah, dan bisa mengunci serta memisahkan area dari akses yang tidak sah.

Segmentasi virtual mencakup seluruh jaringan, bukan cuma bagian perimeter. VLAN dikelola lewat switch, firewall bisa dipakai bersama-sama, jadi nggak perlu banyak hardware. Segmen virtual ini juga bisa dibuat lebih spesifik dan aman lewat kebijakan yang rinci.

Apa saja manfaat network segmentation?

Keuntungan utama dari network segmentation jelas di aspek keamanan. Tapi selain itu, ada juga manfaat lain seperti kemudahan manajemen dan peningkatan performa. Virtualisasi jaringan bisa meningkatkan keamanan dengan cara:

- Isolasi yang lebih baik. Arus lalu lintas bisa diisolasi supaya serangan nggak nyebar ke segmen lain.

- Penanganan masalah yang lebih baik. Kalau ada error atau insiden, efeknya cuma terbatas di subnet tempat kejadian itu.

- Kontrol akses yang lebih ketat. Hanya user tertentu yang bisa akses data atau sistem tertentu.

- Pemantauan yang lebih mudah. Aktivitas bisa dipantau dan dicatat lebih rinci di masing-masing segmen.

- Performa meningkat. Traffic lokal dikurangi, karena tiap subnet punya host lebih sedikit.

- Kompleksitas berkurang. Aset jaringan nggak numpuk di satu tempat, jadi trafik dan aplikasinya lebih ringan.

- Manajemen lebih simpel. Perubahan cukup diterapkan di satu segmen tanpa harus mengubah seluruh jaringan.